はじめに

Windows Fundamentals 3 の備忘録。

本記事は学習記録です。演習環境のターゲット名・IP・フラグは公開していません。

Windows Fundamentals 3

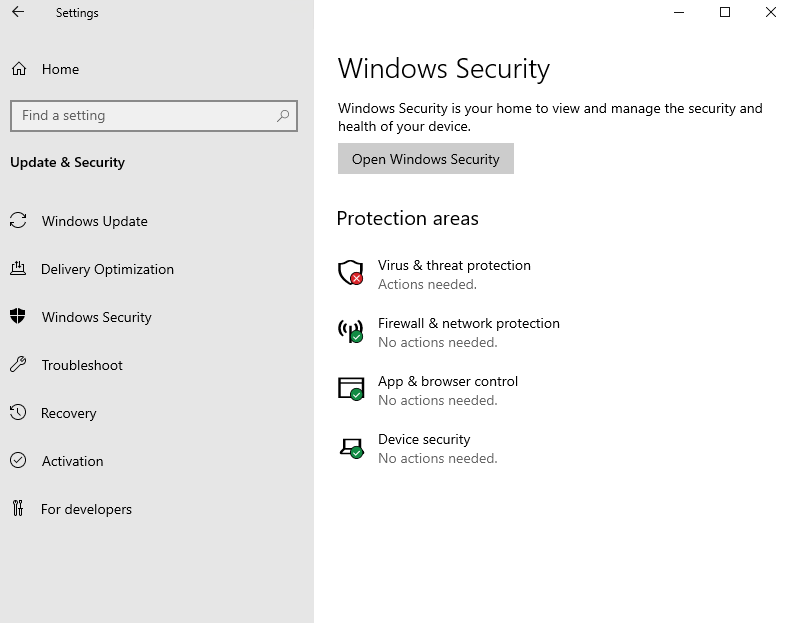

Windows Security

旧名称:Windows Defender Security Center

Windowsに最初から入っているセキュリティ機能を一元管理するツール。

ウイルス対策やファイアウォール、デバイス保護などをまとめて確認・設定できる。

主な機能

Virus & threat protection (ウイルスと脅威の防止 )

Windows Defender Antivirus(標準のウイルス対策ソフト)の状態を管理。

スキャン、ウイルス定義の更新、検出ログ確認など。

Firewall & network protection (ファイアウォールとネットワーク保護)

Windows Defender Firewall の管理。

ネットワークごと(ドメイン/プライベート/パブリック)に制御できる。

App & browser control(アプリとブラウザの制御 )

Microsoft Defender SmartScreen の設定。

危険なアプリやフィッシングサイトのブロック。

Device security (デバイスセキュリティ)

ハードウェアレベルの保護(TPM、セキュアブート、仮想化ベースのセキュリティなど)。

マークの意味

Windowsセキュリティの各項目には、状態を示すマークが表示される。

✅ 緑色(チェックマーク)

→ 「問題なし」の状態。正常に動作していて、特に操作は不要。

例:ファイアウォールが有効、アプリ制御がオンになっている場合。

⚠️ 黄色(警告アイコン/感嘆符)

→ 「注意が必要」な状態。

設定が推奨されるが、セキュリティ上、致命的ではない場合に表示。

例:ウイルススキャンがしばらく実行されていない。

❌ 赤色(×マーク)

→ 「危険」や「対処が必要」な状態。

セキュリティ保護が無効になっていたり、脅威が検出された場合に表示。

例:ウイルス対策が無効、マルウェアが検出された。

Windows Security の画面

※Windows Server 2019エディション

Virus & threat protection(ウイルスと脅威からの保護)

Windowsに標準搭載されているウイルス対策機能。

マルウェア(ウイルス、ワーム、トロイの木馬、ランサムウェアなど)からPCを守る。

定期的なスキャンやリアルタイム保護を行い、脅威が見つかると通知してくれる。

サードパーティ製のアンチウイルスソフト(例:Norton、McAfeeなど)を入れると、この項目がそのソフトに切り替わることもある。

主な機能

Current threats(現在の脅威)

PC上に現在存在する脅威を確認する機能。

主な項目

現在の脅威一覧:検出されたマルウェアがあればここに表示される。

スキャン結果:最後にスキャンした日時、スキャンの種類(クイック/フル/カスタム)、検出数、処理結果。

スキャンオプション:

-クイックスキャン:感染しやすい場所だけ短時間でチェック。

-フルスキャン:全ファイルやプログラムを調査。時間がかかる。

-カスタムスキャン:ユーザーが指定したフォルダやドライブを確認。

Threat history(脅威の歴史):

Last scan(最後のスキャン)

最後に実行したスキャン日時や結果が記録される。

Quarantined threats(隔離された脅威)

検出されたウイルスやマルウェアを「隔離領域」に移動して、PC上で実行されないようにしたもの。

ユーザーはここから削除したり、誤検知であれば「復元」することも可能。

Allowed threats(許可した脅威)

本来は脅威として検出されたが、ユーザーが「安全だ」と判断して実行を許可した項目。

注意:セキュリティ的にはリスクが高いため、100%安全だと確信がある場合のみ許可するべき。

Virus & threat protection settings(ウイルスと脅威の防止設定)

マルウェア対策の細かい挙動を設定できる場所。

主な項目

Real-time protection(リアルタイム保護):常に動作している監視。オフにすると危険。

Cloud-delivered protection(クラウド提供の保護):最新の脅威情報をクラウドから取得し、より早く防御。

Automatic sample submission(自動サンプル送信):怪しいファイルをMicrosoftに送って解析。

Controlled Folder Access(制御されたフォルダアクセス):特定のフォルダ(例:ドキュメント、ピクチャ、デスクトップなど)を保護領域に指定する機能。

Exclusions(除外設定):特定のフォルダやファイルをスキャン対象外にする(誤検知対策)。

Notifications(通知):検出や問題があればユーザーに知らせる。

注意

リアルタイム保護やクラウド保護を切ると感染リスクが大幅に上がる。

Virus & threat protection updates(ウイルスと脅威からの保護の更新)

セキュリティ定義ファイル(ウイルス定義データベース)を最新に保つ。

主な項目

Check for updates(更新確認)ボタンで手動更新可能。

通常は自動更新されるため、最新のウイルスにも対応できる。

ポイント

古い定義のままだと新種のウイルスを検知できないので、更新の有無は非常に重要。

Ransomware protection(ランサムウェア対策)

ランサムウェアによる「ファイル暗号化」からデータを守る。

主な項目

Controlled folder access(制御されたフォルダアクセス)

特定フォルダ(例:ドキュメント、ピクチャ)を守り、未知のアプリが勝手に変更できないようにする。この機能を使うにはリアルタイム保護を有効にしなければいけない。

Firewall & network protection(ファイアウォールとネットワーク保護)

Windowsに標準搭載されているネットワーク保護機能。

ドメイン・プライベート・パブリックといったネットワークごとに通信ルールを制御し、

外部からの不正アクセスや不要なアプリの通信をブロックできる。

主な機能

プロファイル

Domain network

ドメイン参加時に使う社内向けプロファイル。企業ポリシーで管理されることが多い。

Private network(active)

家庭/社内の信頼できるネットワーク。共有や発見を許可する設定が選べる。

Public network

公共Wi-Fi等の不特定多数が利用する環境。最も厳格(受信接続は原則ブロック)。

追加オプション

(Allow an app through firewallアプリをファイアウォール経由で許可する)

特定のアプリやサービスについて、ファイアウォールのブロックを解除し通信を許可する設定。

例えば、ゲームやリモートデスクトップ、開発用のWebサーバーなどを動かすときに必要。

Network and Internet troubleshooter(ネットワークとインターネットのトラブルシューティング)

ネットワーク接続の問題(Wi-Fiにつながらない、通信が不安定など)を自動診断・修復するツール。

ファイアウォール設定が原因で通信できない場合にも役立つ。

Firewall notification settings(ファイアウォール通知の設定)

新しいアプリが通信をしようとしたときに、通知を表示するかどうかを設定できる。

通常はオンにしておくのがおすすめ。安全でないアプリの通信を防ぐ手がかりになる。

Advanced settings(詳細設定)

Windows Defender Firewall with Advanced Security の画面を開く。

送信ルールや受信ルールを細かく設定可能。ポート番号・プロトコル・アプリ単位で制御できる。

企業ネットワークやサーバー管理で使われることが多い。

Restore firewalls to default(ファイアウォールを既定に戻す)

ファイアウォールの設定をすべてリセットして、初期状態に戻す。

設定を間違えて通信できなくなった場合などのトラブル解決に有効。

App & browser control(アプリとブラウザのコントロール)

主に Microsoft Defender SmartScreen という仕組みを利用して、危険なWebサイトやアプリからPCを保護する。

信頼できないファイルや不審なWebコンテンツを検出し、ユーザーに警告を出す。

主な機能

Check apps and files(アプリとファイルの確認)

Windows Defender SmartScreen が、インターネットや外部から入ってくる未知または信頼されていないアプリ・ファイルをチェックして、危険なものの実行を防ぐ。

Block(ブロック)

不審なアプリやファイルを検出した場合、実行自体をブロックする。安全性が高い設定。

Warn(警告)

実行前に警告を表示。ユーザーが「続行」を選べば実行できる。利便性と安全性のバランス。

Off(無効)

チェックを行わない。セキュリティ的にリスクが高いため推奨されない。

Exploit protection(エクスプロイト防止)

Windows10以降に標準搭載されている、脆弱性を悪用した攻撃(エクスプロイト)からPCを守る仕組み。

メモリ破壊系の攻撃や不正コード実行など、一般的なエクスプロイト手法を困難にする。

Device security(デバイスセキュリティ)

ハードウェアレベルの保護機能(TPM、Secure Boot、仮想化ベースのセキュリティなど)の状態を表示。

この設定を変更することは稀。

BitLocker(ディスク暗号化機能)

正式名称:BitLocker Drive Encryption

目的:PCのハードディスクやSSD全体を暗号化して、不正アクセスからデータを保護する。

仕組み:AES(Advanced Encryption Standard)という強力な暗号化方式を使い、ディスク上のデータを「読み取り不可能な状態」にする。

特徴

PCを盗まれても安心

HDDやSSDを取り外して別のPCにつないでも、中身は暗号化されているため読み取れない。

OSごと暗号化

ディスク全体を暗号化するため、ファイル単位ではなく「PCそのもののセキュリティ」を高められる。

TPMチップ連携

Trusted Platform Module(TPM:信頼できるプラットフォームモジュール)1と連携し、起動時にハードウェアの改ざんを検出できる。

回復キー

パスワードを忘れた場合やPCに大きな変更があった場合は、セットアップ時に生成される「回復キー」で復旧可能。

- パソコンに搭載されているセキュリティ専用チップのこと。暗号鍵や証明書などの重要情報を安全に保存するための領域を持つ。PCの金庫役。 ↩︎

Volume Shadow Copy Service / VSS(ボリューム・シャドウ・コピー・サービス)

ファイルやシステムを使用中(稼働中)の状態でも、一時的なスナップショット(シャドウコピー) を作成できる。

そのスナップショットを利用して、バックアップや復元を行うことが可能。

例えば、システムの「復元ポイント」や、バックアップソフトが動作中に使っている。

主な役割

ファイルを開いたままでもバックアップ可能

→ 通常は編集中のファイルをコピーできないが、VSSがスナップショットを作ることで可能になる。

システム復元に利用

→ Windowsの「復元ポイント」もVSSによって管理されている。

アプリやサービスと連携

→ SQL Server や Exchange などのデータベースも VSS を利用して一貫性のあるバックアップを実現できる。

セキュリティや注意点

ランサムウェア攻撃では、復元できなくするためにこのVSSのスナップショットが削除されることが多い。

そのため、VSSは便利だが完全なバックアップ手段ではなく、外部媒体へのバックアップも重要。

Living Off The Land / LotL(環境寄生型攻撃)

攻撃者がOSや標準ツール(既に存在する正当なバイナリ/機能)を悪用してマルウェアを配布・持続化・横展開・情報窃取などを行う手法。

これまでに紹介したWindowsの標準機能も、LotL攻撃で悪用されることがある。

具体例

PowerShellを使ってDefenderの設定を無効化する。

netshコマンドを使ってFirewallルールを改変する。

VSSを削除してバックアップを無効化する。

BitLockerを悪用して強制暗号化し、利用者がデータにアクセスできなくする。

など

コメント